La integración de sistemas, la red inteligente y la convergencia de los procesos industriales y de TI mueven el ataque cibernético a las redes de tecnología operativa (OT) de la infraestructura energética crítica. Una monitorización completa de OT con detección de anomalías e intrusiones ayuda a cerrar la brecha en la seguridad de esas tecnologías operativas. En este artículo, Klaus Mochalski, CEO Rhebo, explica la importancia de llevar a cabo una exhaustiva monitorización de las tecnologías operativas en las compañías energéticas.

Cuando se apagaron las luces en la ciudad de Kiev el 17 de diciembre de 2016, los “adversarios” habían estado escondidos dentro de las redes del proveedor de energía Ukrenergo durante meses. Se apoderaron de las cuentas autorizadas, crearon otras nuevas, espiaron la estructura de la red y colocaron varias cargas útiles del malware Crashoverride, diseñado específicamente (también conocido como Industroyer) con precisión milimétrica. Al final, tenían el control total de una subestación de 330 kV que suministraba electricidad a alrededor del 20% de la capital de Ucrania. Un año antes, ya habían provocado un apagón en la ciudad utilizando el malware BlackEnergy.

Se podría argumentar que los ataques dirigidos a la infraestructura crítica son una ocurrencia rara. Aunque si ocurren, afectan a cientos de miles de personas e incluso a naciones enteras. Y se rigen por un manual diferente al de los ataques clásicos de ransomware a gran escala.

Los adversarios siempre tienen más resistencia

Es probable que un ataque a las empresas de energía no tenga una motivación financiera, sino que sea parte de una estrategia de guerra cibernética dentro de un conflicto internacional. Los objetivos son la seguridad del suministro, la paz social y la seguridad del país. Los adversarios suelen ser financiados por el estado. Por lo tanto, tienen un know-how notable, así como altos recursos y mucho tiempo. En el caso de Crashoverride, los atacantes dedicaron al menos 11 meses a garantizar la persistencia en la red y moverse sigilosamente. Además, habían desarrollado módulos específicamente adaptados a los protocolos IEC 60870-5-104, IEC 60870-5-101 e IEC-61850 muy utilizados en las tecnologías operativas de las empresas de energía.

Es probable que los ataques dirigidos a la infraestructura crítica se acumulen en varias fases, utilizando una variedad de técnicas para lograr el objetivo final. A menudo se explotan vulnerabilidades desconocidas. En consecuencia, estos ataques son más difíciles de detectar mediante los mecanismos clásicos de seguridad basados en firmas.

La ciberseguridad como una ciudad-Estado

La situación de riesgo y las graves consecuencias en caso de producirse un ciberataque en plantas de energía requieren la implementación de soluciones de tipo «Defense in Depth» en las empresas suministradoras de energía. Estas se basan en tres premisas:

- Los atacantes profesionales van siempre varios pasos por delante de los mecanismos de seguridad basados en firmas.

- Tarde o temprano, los atacantes profesionales consiguen acceder a la red.

- No existe la protección completa.

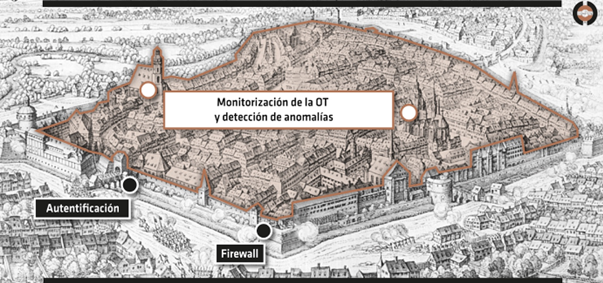

Fig. 1: Además de la protección frente a agentes externos, el concepto de «Defense in Depth» también tiene en cuenta la seguridad interna de la red (fuente: Rhebo).

Los mecanismos de seguridad habituales, como los cortafuegos, las redes VPN y los métodos de autenticación cumplen su utilidad y función. Sin embargo, necesitan una “segunda línea de defensa». Una OT moderna, altamente interconectada y distribuida, debe estar asegurada como un estado moderno o como una ciudad-estado (Fig. 1). Las murallas de la ciudad y los guardianes (cortafuegos, diodos de datos, métodos de autentificación) protegen a la ciudad de los enemigos fácilmente detectables y reconocibles (firmas conocidas). De la seguridad interna de la ciudad se ocupa la policía, las autoridades de protección constitucional y el servicio secreto (detección de anomalías). Estos últimos detectan a los intrusos con éxito en una fase temprana a través de sus actividades, que suelen ser distintas de las de los habitantes normales. Actualmente, pocas redes OT disponen de mecanismos de seguridad interna, a causa de la falta de una arquitectura de seguridad que proteja toda la infraestructura crítica, desde los dispositivos «edge», como los medidores inteligentes o los sistemas de almacenamiento de energía, pasando por las redes de transmisión y distribución. En la práctica, esta segunda línea de defensa puede establecerse de manera fácil y eficaz con un sistema completo de monitorización de seguridad industrial con detección de anomalías, como el que ofrece Rhebo para la tecnología operativa, la infraestructura de medición avanzada y las redes críticas de (I)IoT.

Detección de anomalías en toda la infraestructura

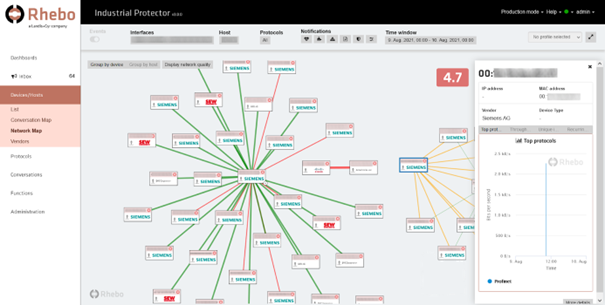

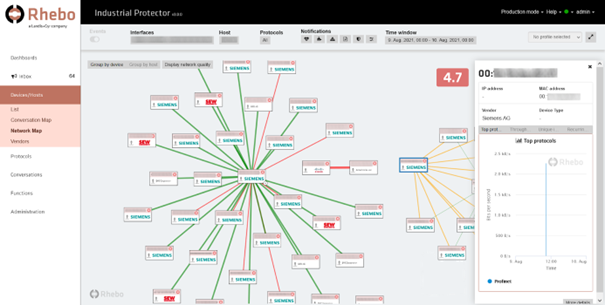

El sistema vigila el interior de la fortaleza y examina y analiza continuamente el comportamiento de todos los dispositivos y sistemas dentro de las murallas para detectar comportamientos irregulares o sospechosos. De este modo, se obtiene visibilidad en toda la caja negra de la OT (Fig. 2). Además, se identifican las anomalías en toda la OT -de un extremo a otro- se documentan y comunican a los responsables en tiempo real. No importa si estas anomalías provienen de alguien “externo» (un atacante) o de un habitante de la ciudad (por ejemplo, un administrador). Las operaciones encubiertas, las nuevas técnicas de ataque y las complejas maniobras de distracción se detectan en tiempo real.

Fig. 2: La visibilidad, la transparencia y la facilidad de uso garantizan una gestión eficaz de la seguridad de la OT (Fuente: Rhebo).

Como la seguridad OT sigue siendo un nuevo campo para muchas empresas, Rhebo se centra en una seguridad simple y eficaz con el lema “OT Security Made Simple”. Desde octubre de 2022, Rhebo ha simplificado todavía más la configuración y el manejo de la detección de anomalías en infraestructuras IEC 61850. De hecho, establecer las bases de referencia para la detección de anomalías conlleva un esfuerzo adicional para las empresas. Por este motivo, el sistema está entrenado y especializado para notificar únicamente las comunicaciones no deseadas o peligrosas, evitando así falsos positivos.

OT Security Made Simple

Aunque normalmente Rhebo establece las bases de referencia para sus clientes como parte del análisis de riesgos de la OT, desde la versión 3.3 del sistema de monitorización de la OT con detección de anomalías, las empresas suministradoras pueden utilizar el archivo Substation Configuration Data (.scd) de la norma IEC 61850 para establecer las bases de referencia en el sistema de seguridad. Este archivo constituye el modelo o gemelo digital de la instalación energética y define qué comunicaciones e intercambios de datos son legítimos y autorizados. Así, la importación del archivo .scd actualizado diariamente permite utilizar de forma inmediata la detección de anomalías, sin necesidad de dedicar tiempo al aprendizaje ni a la creación de una «white list».

La combinación de la white list y la detección de anomalías es capaz de combinar lo mejor de ambos mundos de la detección de ataques. Las listas blancas permiten restringir y delimitar con precisión las comunicaciones permitidas. La detección de anomalías cubre las lagunas que siguen existiendo debido a las dudas sobre la actualización del archivo .scd y a los errores de configuración. Concretamente, en las infraestructuras industriales, las actualizaciones del sistema se retrasan a menudo porque la estabilidad del proceso tiene preferencia sobre la seguridad. Los errores de configuración pueden surgir del complejo flujo de trabajo de modelización de la norma IEC 61850, en el que los archivos de configuración de los dispositivos electrónicos inteligentes (IED) se envían una y otra vez entre diferentes herramientas de configuración para obtener finalmente el archivo .scd para la planta. Debido a la complejidad de este proceso recurrente, es probable que se produzcan incoherencias que pongan en peligro el funcionamiento correcto de las infraestructuras críticas. Tanto las incoherencias como los retrasos en la actualización pueden dar lugar a vulnerabilidades y brechas de seguridad que pueden ser aprovechadas por los atacantes, así como los estados de error técnico que comprometen la estabilidad del proceso. Ambos problemas se identifican y detectan en una fase temprana mediante la detección de anomalías.

A través de este sistema, las anomalías notificadas por la OT pueden remitirse a un Security Information and Event Management System (SIEM) y correlacionarse con más información. De este modo, los responsables de la seguridad no solo disponen de una imagen completa de la exposición al riesgo de la empresa y de los procesos industriales, sino que también está garantizada la seguridad interna de la OT de principio a fin.