Klaus Mochalski y Andrea García, CEO y Gerente de Desarrollo de Negocio de Rhebo, respectivamente, comparten con nosotros en una entrevista el apoyo que desde su compañía aportan a las empresas del sector energético, y dan todo tipo de detalles, desde la evaluación de riesgos inicial hasta la monitorización con detección de intrusiones y anomalías y servicios administrados para cerrar la brecha de seguridad existente.

Rhebo centra su actividad en los servicios de seguridad y monitorización para detectar anomalías e intrusiones en las empresas energéticas e industrias. ¿Cuál es la importancia de la ciberseguridad para estas empresas?

Klaus: La infraestructura digital en el mercado energético ha pasado por cambios significativos en los últimos años. Aunque las redes de procesos y la tecnología operativa (OT) en algunos momentos se ejecutaron aisladas de Internet y de las redes de oficina, hoy la situación ha cambiado. Desde hace varios años, el impulso por la integración de sistemas y la red inteligente, por un lado, y el legado de sistemas de control industrial inseguros, por otro, han estado creando nuevos desafíos de seguridad cibernética para las infraestructuras energéticas.

Andrea: La digitalización y la integración de sistemas paneuropeos representan un arma de doble filo para las empresas energéticas. Simplifica los procesos y la colaboración transfronteriza, al mismo tiempo que hace posibles nuevos modelos de negocio. Sin embargo, el aumento de las redes, la integración de la tecnología operativa (OT) en TI y la expansión de la red inteligente están exponiendo las infraestructuras críticas a un mayor nivel de riesgo. Porque las infraestructuras que son muy vulnerables permiten accesos de forma remota. Vemos esto cada vez que evaluamos el riesgo cibernético de la infraestructura crítica de OT. Hay una gran cantidad de vulnerabilidades y brechas de seguridad heredadas y ocultas que los atacantes pueden explotar fácilmente.

Desde vuestro punto de vista, ¿cuáles los mayores riesgos y vulnerabilidades a los que se enfrentan estas empresas actualmente?

Andrea: Muchos de esos riesgos son problemas heredados, pero también son riesgos que están en el ADN de la tecnología operativa. Por lo tanto, es irrelevante si la infraestructura se ejecuta con sistemas antiguos o de acuerdo con IEC 61850. Ambos fallan en la seguridad básica. Ambos utilizan protocolos que carecen de estrictas medidas de seguridad. Ambos utilizan componentes OT que carecen de medidas de seguridad o presentan vulnerabilidades conocidas. Más importante aún, ambos tipos de infraestructura ponen la estabilidad del proceso por encima de la seguridad de los datos porque no hay capacidad en los componentes ni tiempo en los flujos de trabajo para agregar las medidas estrictas que conocemos en la seguridad de TI.

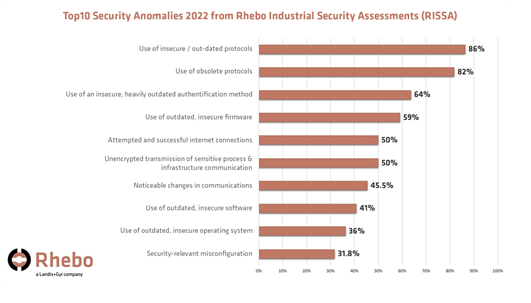

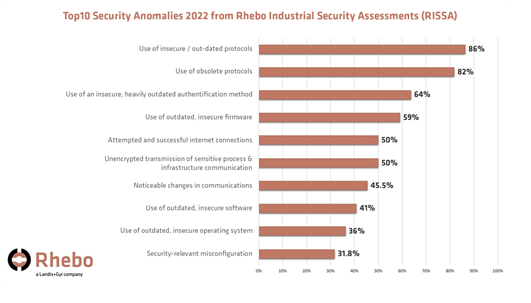

Me gustaría destacar esta idea con algunos de los 10 riesgos cibernéticos más comunes que identificamos en las redes OT de las empresas de energía en 2022 a través de nuestras Evaluaciones de Seguridad Industrial Rhebo (RISSA, Rhebo Industrial Security Assessments).

Klaus: También los ciclos de mantenimiento en las redes OT se retrasan con frecuencia, por lo que los parches de seguridad generalmente se realizan muy tarde o no se realizan en absoluto. Vemos esto en cada red que evaluamos. No hubo una red OT que no se ejecutara en al menos un firmware, sistemas operativos o software obsoletos. Además, las configuraciones incorrectas relacionadas con la seguridad son bastante comunes. Algunos de ellos, por ejemplo, permitirían a los atacantes obtener información confidencial para propagar el hilo o lanzar ataques man-in-the-middle.

La mayor parte de las empresas e industrias disponen de mecanismos de seguridad, como cortafuegos o redes VPN. Según vuestra experiencia ¿son suficientes?

Andrea: Los cortafuegos son excelentes, pero no son suficientes. Para usar la metáfora de una fortaleza o ciudad-estado: los cortafuegos, las VPN, las políticas de seguridad y las medidas de autenticación forman la muralla de la ciudad y los guardianes. Son el control fronterizo que impide la intrusión de enemigos evidentes, fácilmente identificables y definidos. Sin embargo, las infracciones son posibles y muy probables en cualquier fortaleza, ya sea a través de una ofuscación inteligente (p. ej., falsificación de identidad a través de campañas de phishing), entrada forzada, soborno (autores internos), asociados de terceros (compromiso de la cadena de suministro) o pasadizos secretos. Por ejemplo, el grupo de amenazas persistentes avanzadas Kostovite usa específicamente vulnerabilidades zero-day en soluciones VPN para el acceso inicial. Por eso, en cada fortaleza hay que tener una fuerza policial y un servicio secreto federal de seguridad interna, una segunda línea de defensa.

Klaus: Existe una gran probabilidad de que los atacantes profesionales, y principalmente hablamos de amenazas persistentes avanzadas (APT), puedan penetrar la OT de una infraestructura crítica e incluso ya lo hayan hecho. Trabajan en modo sigiloso y permanecen ocultos. Pueden esperar meses o años antes de lanzar el ataque real que interrumpe los servicios de suministro de energía. Porque para ellos no se trata de una sorpresa rápida, sino de un objetivo estratégico. Además, con la integración de TI/OT, la amenaza de los efectos indirectos del ransomware que ataca TI está creciendo. Dado que es difícil detener el ransomware después de que se haya activado, el enfoque debe estar en detectar los pasos iniciales de los adversarios: cuando ingresan a la red, se mueven lateralmente, escanean y propagan su amenaza. Solo así se pueden prevenir los incidentes cibernéticos.

La monitorización de OT de Rhebo con detección de amenazas e intrusiones construye esa seguridad interna. Vigila el interior de la fortaleza y monitoriza continuamente el comportamiento de los usuarios y de los sistemas dentro de sus fronteras para detectar comportamientos irregulares o sospechosos. Por lo tanto, detecta anomalías dentro de la OT, las documenta en detalle y las informa al administrador de seguridad en tiempo real.

¿Qué se pueden considerar infraestructuras críticas?

Andrea: Las infraestructuras críticas (CRITIS) son organizaciones y servicios de gran importancia para la organización y seguridad. Su fallo o deterioro tendría como resultado cuellos de botella duraderos en el suministro y consecuencias económicas, interrupciones significativas en la seguridad pública u otras consecuencias.

«Permitimos que las empresas del sector energético español protejan su tecnología operativa frente a la interrupción de los ataques cibernéticos y los apagones»

¿En qué aspectos puede ayudar Rhebo a las empresas del sector energético español?

Klaus: Permitimos que las empresas del sector energético español protejan su tecnología operativa frente a la interrupción de los ataques cibernéticos y los apagones, desde la sala de control central hasta sus subestaciones y varios dispositivos periféricos de IIoT, como medidores inteligentes y sistemas de almacenamiento de energía. Ya estamos asegurando alrededor de un tercio de la infraestructura energética alemana y seguimos creciendo. Hemos adquirido nuestro conocimiento de seguridad de tecnología de operación efectiva y fácil de usar con empresas del sector energético y conocemos exactamente sus necesidades, puntos débiles y desafíos en el mercado.

Andrea: Con nuestra estrecha colaboración con las agencias gubernamentales, también conocemos los requisitos legales para ofrecer una solución de acuerdo con los estándares europeos y también entendemos las necesidades del mercado español. Además, llevamos muchos años ayudando a las empresas a cumplir con la legislación, la orientación y los estándares específicos de cada país y de la industria.

¿Y qué servicios puede ofrecer Rhebo a las empresas energéticas en España en cuanto a ciberseguridad y monitorización de OT?

Klaus: Permitimos que nuestros clientes obtengan visibilidad de su OT e ICS en tiempo real, que detecten cualquier comportamiento malicioso o sospechoso dentro de la OT y actúen rápidamente ante cualquier amenaza cibernética que ocurra. A nivel técnico, esto se hace a través de una monitorización OT con detección de anomalías e intrusiones.

Andrea: Dado que la seguridad de OT aún es nueva para muchas empresas, Rhebo ofrece soluciones de ciberseguridad simples pero efectivas para la tecnología operativa y para los activos industriales distribuidos del sector energético. Y lo que es aún más importante: apoyamos a las empresas en todo el camino hacia la seguridad de OT, desde la evaluación de riesgos inicial hasta la monitorización con detección de intrusiones y anomalías y servicios administrados para cerrar la brecha de habilidades de seguridad existente.

«Las infraestructuras críticas como las del sector energético deben asegurarse de que funcionan las 24 horas del día, los 7 días de la semana»

¿Por qué las empresas del sector energético deberían dedicar más recursos financieros y tiempo en OT Security?

Klaus: Las infraestructuras críticas como las del sector energético deben asegurarse de que funcionan las 24 horas del día, los 7 días de la semana. Por lo tanto, la detección temprana de amenazas que se aproximan y se propagan a la operación, así como una resiliencia cibernética mejorada, están en el centro del interés de cualquier compañía de energía.

Andrea: Vamos a darle la vuelta a la pregunta. ¿Cuáles son las consecuencias de no invertir en seguridad OT? ¿Cuál es la consecuencia de un apagón regional o incluso nacional? Se podría argumentar que los ataques dirigidos a la infraestructura crítica son una ocurrencia rara. Aunque si ocurren, afectan a cientos de miles de personas e incluso a naciones enteras. Y se rigen por un manual diferente al de los ataques clásicos de ransomware a gran escala. Los ataques a infraestructuras críticas como Ukrenergo en Kiev en 2015 y 2016 o la campaña internacional BlackEnergy2 hace unos años dan una idea: los ataques se planifican y se llevan a cabo a largo plazo y están muy bien dirigidos. Los adversarios utilizan recursos masivos, en términos de personal, finanzas y, sobre todo tiempo, para entrar, establecer, propagar y sostener un ataque. Básicamente, siempre están por delante en el juego. Aunque las empresas pueden estar habilitadas para detectar y rastrear sus actividades desde el principio de ese juego. Y eso les da cierta ventaja sobre sus atacantes.