Se ha convertido en una especie de chiste recurrente en la comunicación sobre ciberseguridad que las redes de tecnología operativa (OT) y los sistemas de control industrial (ICS) son notoriamente inseguros. Sin embargo, la mayoría de los informes al respecto se limitan a suposiciones y advertencias generales.

Por este motivo, en Rhebo revisan los resultados de casi dos docenas de evaluaciones de seguridad industrial de Rhebo (RISSA) que realizaron en 2022, principalmente en empresas energéticas alemanas, así como en algunas empresas industriales.

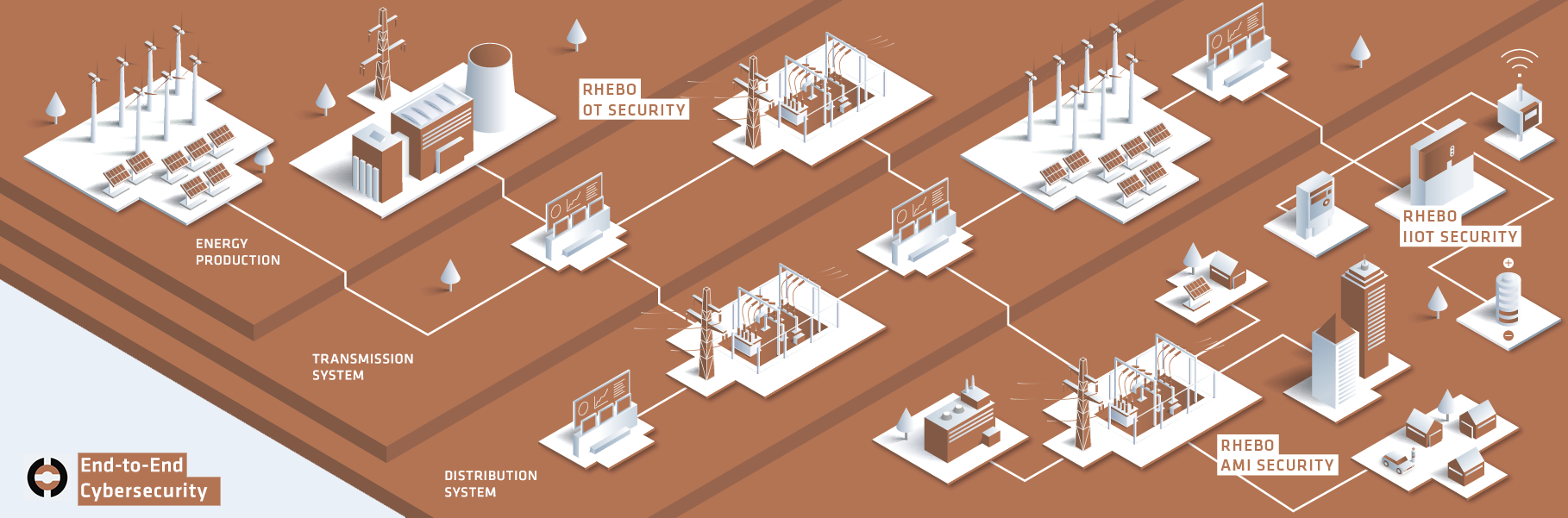

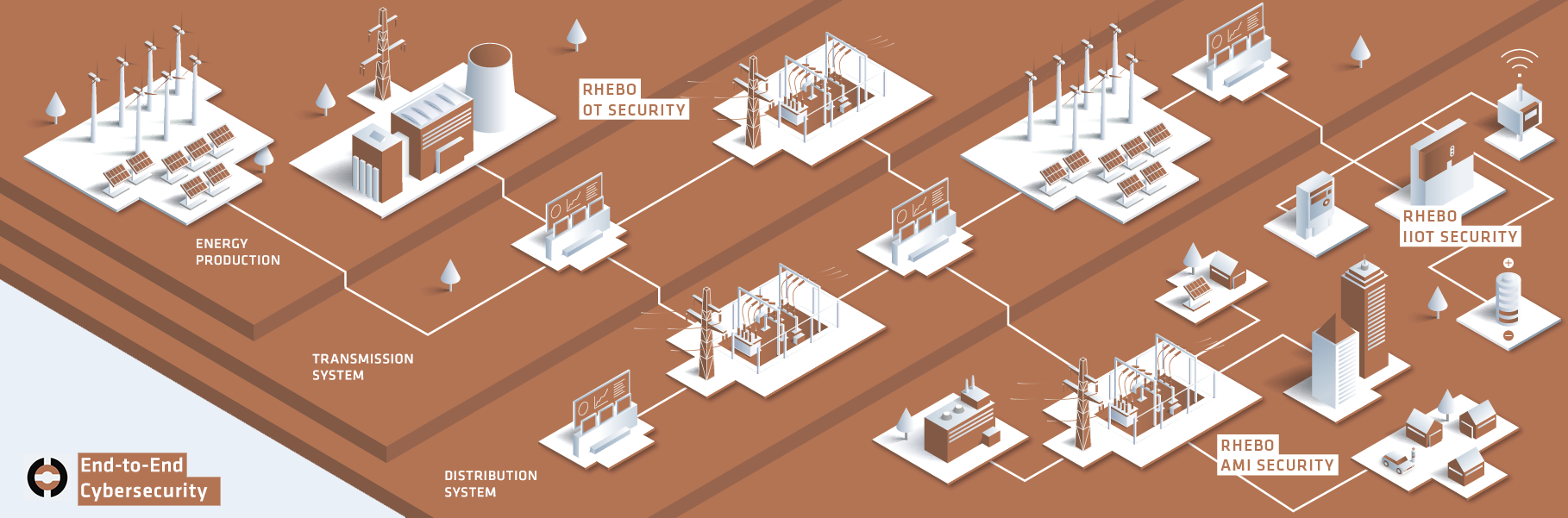

Durante una RISSA, la infraestructura OT y las comunicaciones se investigan específicamente con el objetivo de identificar anomalías y vulnerabilidades. Para ello, la monitorización de OT con detección de anomalías Rhebo Industrial Protector se integra a través del puerto del switch en un punto central del OT sin afectar al propio OT. A continuación, la comunicación en OT se registra pasivamente durante un período promedio de 14 días. Luego, los expertos de Rhebo OT analizan el registro de comunicaciones y documentan:

- anomalías, riesgos, malas configuraciones;

- los sistemas y dispositivos activos, así como sus conexiones y la respectiva calidad de la conexión.

En cada análisis de riesgos se identificaron una media de 18 categorías de anomalías. Si bien esto puede parecer bajo, a menudo las categorías de anomalías se registraron varias veces en un solo RISSA. Esto significa que el número absoluto de anomalías identificadas en las redes OT es generalmente mucho mayor que el valor promedio agregado presentado en esta revisión.

Ningún sistema de control industrial es seguro

Los resultados muestran que una gran proporción de riesgos y anomalías involucran problemas heredados. Además, existen procesos de comunicación de dispositivos y sistemas que a menudo se ejecutan de forma predeterminada, sin que los operadores lo sepan. También se notan cambios inverosímiles y, por lo tanto, potencialmente peligrosos, dentro de la comunicación OT, que de otro modo sería estable, repetitiva y determinista.

Categorías de anomalías:

Protocolos heredados

La falta de capacidades de autenticación y/o cifrado de los protocolos heredados permite a los atacantes extraer información valiosa de la infraestructura que puede usarse para propagar un ataque.

Protocolos obsoletos

Los dispositivos y sistemas se comunican a través de protocolos obsoletos en la respectiva infraestructura OT. Normalmente, esta comunicación tampoco tiene relevancia operativa, pero continúa ejecutándose automáticamente debido a la configuración predeterminada. A menudo se trata de mensajes multicast con los que los dispositivos intentan anunciar sus propios servicios y versiones de software. Los protocolos no utilizados son vectores de ataque potenciales y deben desactivarse.

Método de autenticación inseguro y obsoleto

El método de autenticación afectado no ha recibido soporte del proveedor durante más de diez años. Los hashes de contraseña se pueden descifrar en poco tiempo. Además, el método es responsable de frecuentes vulnerabilidades de día cero en los sistemas de este proveedor.

Firmware, software o sistemas operativos vulnerables

El firmware, el software y los sistemas operativos obsoletos suelen tener vulnerabilidades sin parches que pueden ser aprovechadas por los atacantes. En particular, el firmware obsoleto de los componentes de la red plantea un problema generalizado.

Conexiones a Internet intentadas y exitosas

Las conexiones exitosas de componentes OT a servidores externos pueden representar una fuga de información en la red de una empresa o proporcionar a los atacantes un punto de acceso efectivo.

Transmisión no cifrada de comunicaciones de infraestructura sensibles

Las comunicaciones que transmiten contraseñas como texto sin formato brindan a los atacantes información valiosa para el movimiento lateral, la apropiación de cuentas y la propagación de amenazas.

Cambios de comunicación notables

La comunicación industrial se caracteriza por patrones repetitivos y deterministas. Caídas repentinas, picos de carga o incluso un patrón de tráfico modificado pueden ser indicios de una intervención activa en el comportamiento de un sistema o dispositivo.

Configuraciones erróneas riesgosas

Ciertas configuraciones erróneas permiten a los atacantes interceptar información confidencial o lanzar ataques de intermediario. Entre ellas se incluye la configuración vía DHCP tanto en la red como en los componentes que buscan el servidor correspondiente. Otros errores de configuración notables incluyen anuncios de enrutadores y enrutamiento de origen.

Generalmente, los atacantes sólo pueden aprovechar estos riesgos si ya tienen acceso a la red. Sin embargo, forman un valioso arsenal que permite a los atacantes:

- moverse lateralmente en la red;

- comprender la infraestructura;

- consolidar y ampliar su acceso, así como

- para propagar su ataque.

Una RISSA proporciona a los operadores la visibilidad y el conocimiento para detectar estos riesgos preexistentes en un periodo de tiempo muy corto así como mitigarlos.

Del análisis de riesgos inicial a la seguridad OT continua

Normalmente, Rhebo Industrial Protector permanece en OT una vez completado el análisis de riesgos. Está configurado directamente para operación continua para permitir una monitorización OT continuo con detección de anomalías e intrusiones. A las anomalías que se identificaron durante el análisis de riesgos, pero que aún no se han resuelto, se les puede asignar el estado «Monitor» en el sistema de monitoreo OT. Esto permite a los gerentes rastrearlos y monitorizar su frecuencia hasta que se encuentre una solución.

El sistema de monitorización OT con detección de anomalías permite a los administradores y operadores de seguridad monitorizar continuamente todas las comunicaciones OT e identificar anomalías en tiempo real.